Các nhà nghiên cứu Antonis Terefos và Bohdan Melnykov tại Check Point cho biết đã phát hiện hơn 120 chiến dịch sử dụng phần mềm độc hại Rafel RAT. Các cuộc tấn công nhắm mục tiêu vào các tổ chức cấp cao, bao gồm cả chính phủ và khu vực quân sự, với hầu hết nạn nhân đến từ Mỹ, Trung Quốc và Indonesia.

Trong hầu hết các trường hợp lây nhiễm mà Check Point kiểm tra, nạn nhân sử dụng phiên bản Android đã lỗi thời (EoL) không còn nhận được các bản cập nhật bảo mật, khiến nó dễ bị tấn công bởi các lỗ hổng đã biết. Trong đó các thiết bị chạy phiên bản từ Android 11 trở về trước chiếm hơn 87,5% tổng số, chỉ 12,5% thiết bị bị nhiễm chạy Android 12 hoặc 13.

Các thương hiệu và mẫu điện thoại bị nhắm mục tiêu bao gồm Samsung Galaxy, Google Pixel, Xiaomi Redmi, Motorola One và các thiết bị của OnePlus, Vivo và Huawei.

Cuộc tấn công RAT Ratel

Ratel RAT được lây nhiễm qua nhiều cách khác nhau, nhưng phổ biến nhất là lạm dụng các thương hiệu nổi tiếng như Instagram, WhatsApp, nền tảng thương mại điện tử hoặc ứng dụng chống vi-rút để lừa người dùng tải xuống APK độc hại.

Trong quá trình cài đặt, nó yêu cầu quyền truy cập vào các quyền rủi ro, bao gồm cả việc loại trừ khỏi tối ưu hóa pin, để có thể lén lút hoạt động khi chạy ở chế độ nền (background).

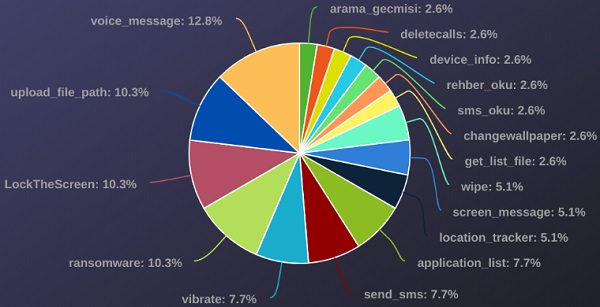

Phần mềm độc hại cung cấp các lệnh khác nhau tùy theo biến thể, thường bao gồm các lệnh:

Đáng chú ý trong số này là:

– Ransomware: Bắt đầu quá trình mã hóa tệp trên thiết bị.

– Wipe: Xóa tất cả các file theo đường dẫn đã chỉ định.

– LockTheScreen: Khóa màn hình thiết bị, khiến thiết bị không thể sử dụng được.

– Sms_oku: Trích xuất tất cả SMS (và mã 2FA) và gửi đến máy chủ điều khiển tấn công (C2).

– Location_tracker: Thu thập và gửi vị trí thiết bị trực tiếp tới máy chủ C2.

Các hành động được kiểm soát từ bảng điều khiển trung tâm, cho phép tác nhân đe dọa truy cập thông tin trạng thái và thiết bị cũng như quyết định các bước tấn công tiếp theo của chúng.

Theo phân tích của Check Point, khoảng 10% các trường hợp đã thực hiện lệnh ransomware.

Tấn công ransomware

Mô-đun ransomware trong Rafel RAT được thiết kế để thực hiện các âm mưu tống tiền bằng cách chiếm quyền kiểm soát thiết bị và mã hóa các tệp của nạn nhân. Nếu quyền quản trị (DeviceAdmin) đã được cấp trên thiết bị, ransomware sẽ kiểm soát các chức năng quan trọng của thiết bị, như khả năng thay đổi mật khẩu màn hình khóa và thêm một thông báo tùy chỉnh trên màn hình, thường là thông báo đòi tiền chuộc

Nếu người dùng cố gắng thu hồi quyền quản trị viên, ransomware có thể phản ứng bằng cách thay đổi mật khẩu và khóa màn hình ngay lập tức.

Các nhà nghiên cứu của Check Point đã quan sát thấy một số hoạt động ransomware liên quan đến Rafel RAT, bao gồm một cuộc tấn công từ Iran đã thực hiện hoạt động do thám mạng bằng các tính năng khác của Ratel RAT trước khi triển khai mô-đun mã hóa.

Để chống lại các cuộc tấn công này, bạn cần TRÁNH tải xuống APK từ các nguồn không tin cậy, KHÔNG nhấp vào URL có trong các email hoặc tin nhắn đáng ngờ và rà quét ứng dụng bằng Play Protect trước khi khởi chạy chúng .

Nguồn tin: https://genk.vn/tan-cong-ransomware-nham-toi-dien-thoai-android-loi-thoi-20240625144735689.chn